Beim Surfen im Internet ist Ihnen vielleicht aufgefallen, dass auf einigen Websites links in der Adressleiste ein kleines Vorhängeschloss angezeigt wird, das darauf hinweist, dass der Inhalt sicher ist und dass die Verbindung zwischen Ihrem Browser und der Website verschlüsselt ist, um einen Man-in-the-Middle-Angriff (MiTM) zu verhindern.

Was ist ein Man-in-the-Middle-Angriff (MiTM)?

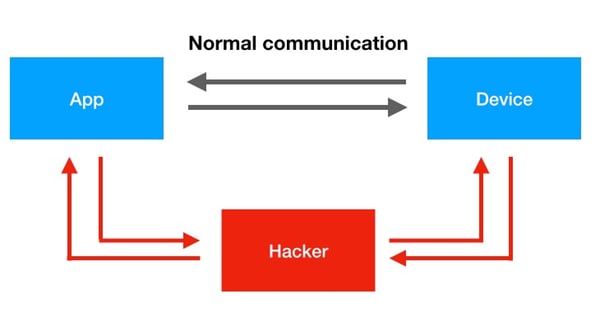

Wenn Sie versuchen, auf eine Webseite zuzugreifen, werden die Informationen vom Server zu Ihrem Computer über eine Super-Autobahn aus Kabeln, Routern und Computer-Switches übertragen, die das Internet über die ganze Welt verteilt. Wie die Straßenräuber von früher wissen auch die modernen Angreifer, dass Sie an jeder "Kreuzung" verwundbar sind. An diesen Stellen können Ihre Daten abgefangen, gelesen und sogar verändert werden. Ein Man-in-the-Middle-Angriff ist ein Verfahren, das es einem Angreifer ermöglicht, sich zwischen Sie und den Computer, mit dem Sie kommunizieren, zu schalten, um das Gespräch mitzulesen oder zu verändern. Dieses Verfahren war vor der massiven Umstellung auf HTTP-Secure sehr verbreitet und ist auch heute noch üblich, wenn auch etwas komplizierter in der Durchführung.

Nachdem die allgegenwärtigen Man-in-the-Middle-Angriffe jahrelang auf PCs abzielten, sind sie nun auch auf Mobiltelefone übergegangen. Da die Verbraucher die Auswirkungen dieser Angriffe nicht einschätzen können, schließen sie ihre Telefone an öffentliche Netze an, um in Verbindung zu bleiben, insbesondere im Urlaub.

Die größte Bedrohung ergibt sich aus der langsamen Erkennungsrate. Die Benutzer können nicht immer herausfinden, ob das Netzwerk, in dem sie sich befinden, legitim ist oder ob jemand den Datenverkehr abhört, sei es am Flughafen, im Hotel oder in einem Café auf der Straße. Unsere Internetsucht hat auch dazu geführt, dass wir dasselbe Gerät sowohl für geschäftliche als auch für private Zwecke verwenden, was uns automatisch Risiken aussetzt. Endbenutzer sind die größte Bedrohung für Unternehmen. Sobald sie mit einem unzuverlässigen Netzwerk verbunden sind, können Anmeldedaten oder E-Mails nach außen dringen.

Beispiele

Wenn zwei Parteien ein Gespräch beginnen, stellen sie in der Regel eine Verbindung her und tauschen so genannte öffentliche Schlüssel aus - Schlüssel, die zur Verschlüsselung von Gesprächen verwendet werden, bevor sie über die Leitungen gesendet werden. Stellen wir uns vor, Alice und Bob chatten über das Internet. Wenn Alice sich an Bob wendet, sendet sie ihren öffentlichen Schlüssel. Bob wird alle Nachrichten für Alice mit ihrem öffentlichen Schlüssel verschlüsseln. Bob wiederum würde Alice auch seinen öffentlichen Schlüssel schicken. Wenn Alice die verschlüsselte Nachricht von Bob erhält, entschlüsselt sie sie mit ihrem privaten Schlüssel und liest sie. Stellen Sie sich nun eine dritte Person zwischen Alice und Bob vor. Sein Name ist Peter. Peter fängt den öffentlichen Schlüssel von Alice auf dem Weg zu Bob ab und ersetzt ihn durch seinen eigenen öffentlichen Schlüssel. Er fängt auch Bobs öffentlichen Schlüssel ab und ersetzt ihn durch seinen eigenen, wenn er an Alice übermittelt wird. Jetzt verschlüsseln sowohl Alice als auch Bob Informationen mit Peters öffentlichem Schlüssel, und Peter kann sie mit seinem eigenen privaten Schlüssel entschlüsseln. Nach der Entschlüsselung liest er die Nachricht, verändert sie möglicherweise, verschlüsselt sie dann mit dem öffentlichen Schlüssel von Alice, den er im ersten Schritt abgefangen hat, und leitet die Nachricht an Alice weiter. Er leitet die gesamte Kommunikation von und zu Bob oder Alice weiter, und keiner von beiden weiß, dass er sie abhört.

Abtrünnige oder ungeschützte Wi-Fi-Netzwerke sind nicht der einzige Einstiegspunkt, über den ein Hacker einen Man-in-the-Middle-Angriff starten kann. Jedes Mal, wenn Sie online gehen und einen Proxy-Dienst nutzen, um Ihre IP-Adresse zu anonymisieren oder die Beschränkungen an Ihrem Arbeitsplatz zu umgehen, denken Sie daran, dass der Proxy-Server normalerweise als Man-in-the-Middle fungiert.

Ihre Seitenbesuche und Online-Aktivitäten wie Dateiübertragungen, Finanztransaktionen oder E-Mails können von Cyber-Kriminellen über einen feindlichen Proxy-Server abgefangen werden. Sie geben alle Ihre Informationen an Dritte weiter.

VPN-Server sollten Ihre Infrastruktur schützen, indem sie Ihre Verbindung verschlüsselt halten. Kompromittierte oder abtrünnige VPN-Server könnten es Dritten ermöglichen, Ihre Daten zu stehlen, aber noch schlimmer ist, dass sie Ihren Datenverkehr umleiten und Ihre Internetverbindung für illegale Machenschaften nutzen können. Wenn Sie keine sichere Verbindung haben, kann es zu spät sein, wenn Sie feststellen, dass Sie ein bösartiges Programm installiert haben.

Schutz vor MiTM-Angriffen

Wenn Sie nicht technisch versiert sind, können Sie nicht viel dagegen tun. Man-in-the-Middle-Angriffe sind sehr schwer zu erkennen, daher ist Vorbeugen besser als Heilen.

Wenn Sie im Urlaub sind und Ihr Telefon automatisch eine Verbindung zu einem Netzwerk herstellt, könnten Sie Opfer eines MitM-Angriffs werden. Wenn Sie aufgefordert werden, eine VPN-App zu installieren oder ein digitales Zertifikat zu akzeptieren, sind Sie auf dem Weg zu einem Man-in-the-Middle-Angriff. Die einfachste Möglichkeit, Man-in-the-Middle-Angriffe zu erkennen, besteht darin, zu prüfen, ob das SSL-Zertifikat für die Einrichtung ausgestellt wurde, die Sie besuchen möchten. Im Idealfall sollte es von einer legitimen, vertrauenswürdigen Zertifizierungsstelle ausgestellt worden sein. Wenn Ihr Browser die Gültigkeit oder Legitimität eines Zertifikats beanstandet, schließen Sie die Seite sofort und bitten Sie um Hilfe, bevor Sie Ihre Anmeldedaten eingeben. Sie können das SSL-Zertifikat überprüfen, indem Sie in der oberen linken Ecke Ihres Browsers nachsehen, ob dort HTTPS in grüner Schrift steht. Das bedeutet, dass Ihre Verbindung verschlüsselt ist und Ihre Daten verborgen bleiben.

Da es keine Möglichkeit gibt, diese Angriffe richtig zu erkennen, ist es besser, von Anfang an auf Nummer sicher zu gehen:

- Vergewissern Sie sich, dass die Verbindungen HTTPS und nicht HTTP sind.

- Vergewissern Sie sich, dass das SSL-Zertifikat nicht abgelaufen ist und von einem zuverlässigen Anbieter ausgestellt wurde.

- Vermeiden Sie kostenlose VPNs und Proxys.

- Ändern Sie regelmäßig Ihre Passwörter und verwenden Sie sie nicht wieder.

- Stellen Sie keine Verbindung zu verdächtigen öffentlichen Netzwerken her, seien Sie selbst bei Hotel-Wi-Fi misstrauisch und installieren oder laden Sie niemals etwas herunter.

- Verwenden Sie eine Sicherheitslösung, die in der Lage ist, HTTPS-Verbindungen zu scannen.

- Wenn es keine andere Möglichkeit gibt und Sie eine Verbindung zu einem solchen Netzwerk herstellen müssen, vermeiden Sie es, Zahlungen vorzunehmen und sich bei Konten in sozialen Medien oder E-Mail-Konten anzumelden.

Nachdem wir Ihnen nun einen Schauer über den Rücken gejagt haben, lassen Sie uns einen Blick auf die positiven Seiten von Man-in-the-Middle werfen. Nicht alle MiTM sind schlecht. Solche Techniken können zu Ihrer eigenen Sicherheit eingesetzt werden. Da immer mehr bösartige Websites und Malware auf eine sichere HTTPS-Kommunikation umsteigen, um Daten zu exfiltrieren und sicherzustellen, dass Ihre Sicherheitslösung keinen betrügerischen Datenverkehr abfangen kann, verwenden einige Sicherheitslösungen SSL-Proxys - Module, die den SSL-/TLS-Datenverkehr entschlüsseln, ihn auf schädliche Software untersuchen, dann neu verschlüsseln und an das Ziel weiterleiten. Einige Lösungen für die elterliche Kontrolle gehen ebenfalls diesen Weg, um sicherzustellen, dass die verschlüsselten Unterhaltungen Ihres Kindes nichts enthalten, worüber Sie sich Sorgen machen müssen.