Neue FluBot-Kampagne macht Europa unsicher: Android- und iOS-Nutzer gleichermaßen im Visier

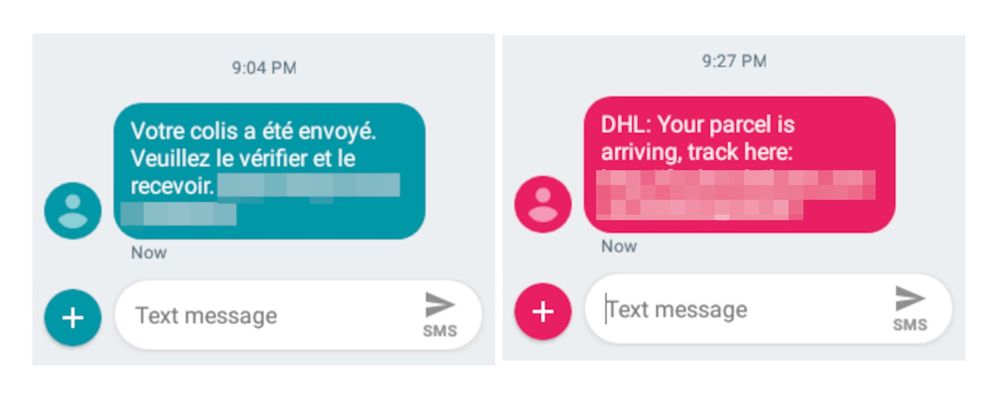

Die Betreiber von FluBot nehmen mit einer Neuauflage ihrer Smishing-Kampagne erneut Nutzer in Europa ins Visier. Die Kampagne verbreitet sich aktuell rasant über Ländergrenzen hinweg und versucht mit noch mehr Nachdruck, Malware auf den Telefonen ihrer Opfer zu platzieren, um dann sensible Daten zu stehlen.

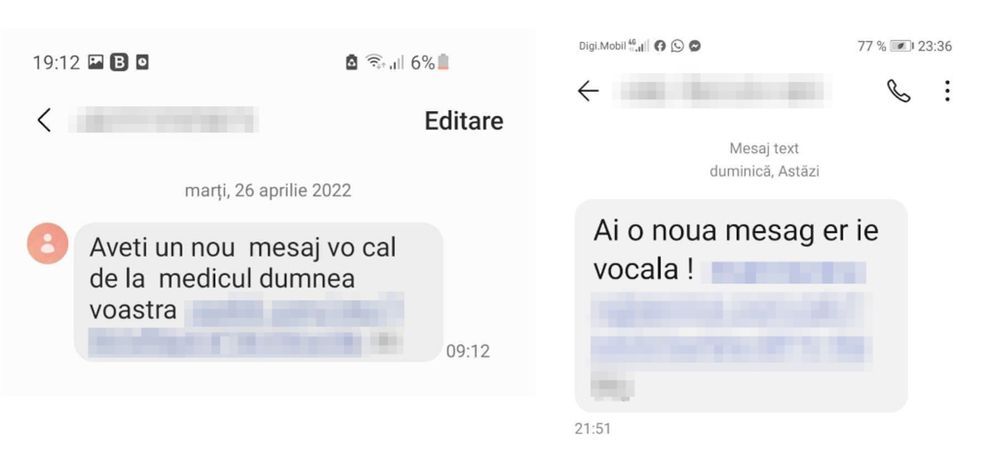

Die jüngste FluBot-Kampagne, die erstmals um Ostern herum in Bitdefenders Heimatland Rumänien entdeckt wurde, nutzt dieselben Smishing-Verfahren wie zuvor: Opfer erhalten eine SMS, die sie über vermeintlich auf sie wartende Inhalte – meist eine Voicemail – informiert. Die Zahl derartiger Nachrichten an Android- und iPhone-Benutzer hält sich nahezu die Waage, aber Android-Benutzer bleiben weiterhin das Hauptziel.

FluBot verschont niemanden

Alles beginnt mit einer SMS und einem Link.

Bildquelle: Bitdefender

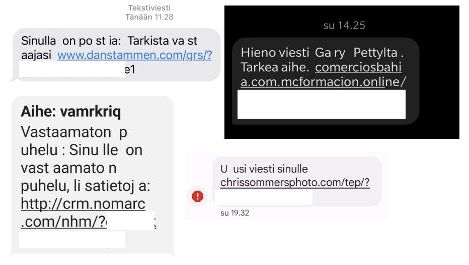

Bildquelle: kyberturvallisuuskeskus.fi

Bildquelle: Bitdefender

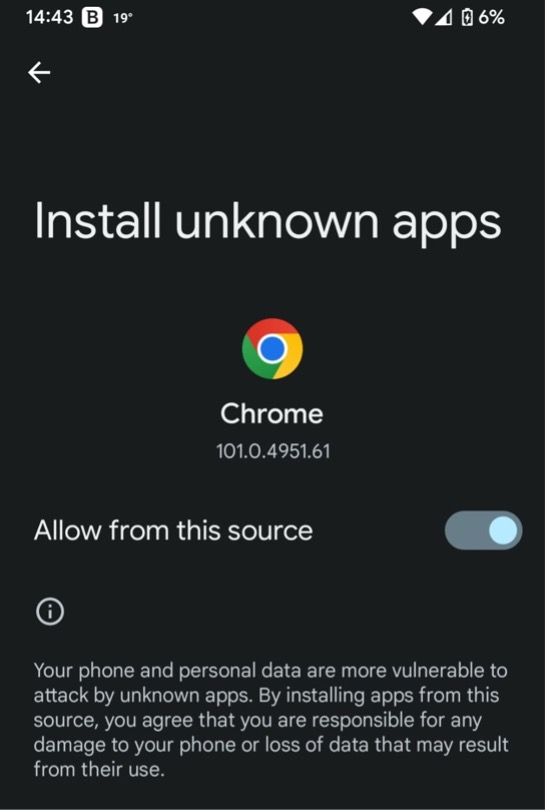

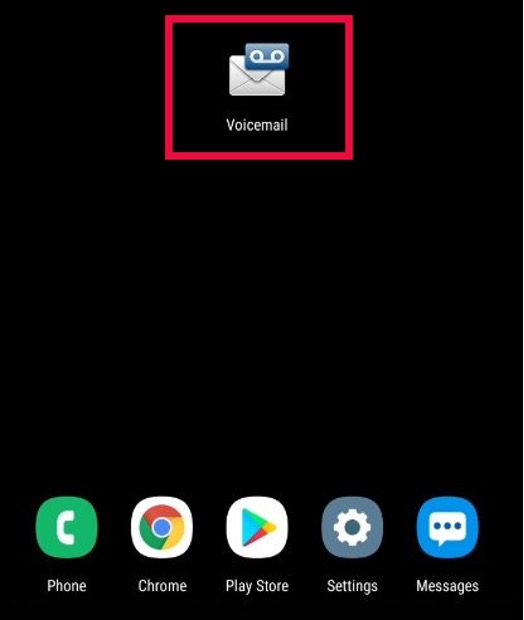

Klickt der Empfänger auf den Link, wird er aufgefordert, die Erlaubnis zur Installation einer unbekannten App zu erteilen – in diesem Fall eine vermeintliche Voicemail-App, die angeblich zum Abhören der Voicemail benötigt wird.

Bildquelle: Bitdefender

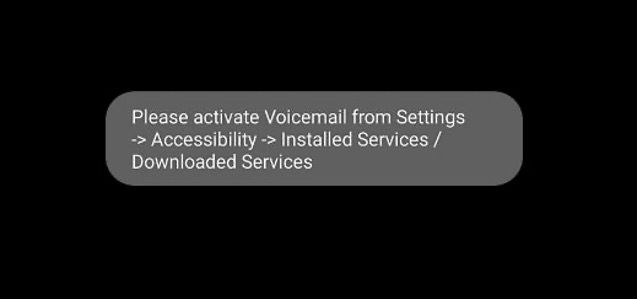

Ziel der Angreifer ist es, ihre Opfer dazu zu bringen, den Banking-Trojaner FluBot mit eigenen Händen zu installieren. Tun sie das, fordert die angebliche Voicemail-App (FluBot) die Berechtigung zur Nutzung der Bedienungshilfen (Accessibility) an, die ihr wiederum vollen Zugriff auf alle wichtigen Bereiche des Telefons ermöglichen.

Bildquelle: Bitdefender

Wird die Berechtigung erteilt, erfasst FluBot die Kontakte des Opfers und nutzt die SMS-App, um schädliche Links im mobilen Ökosystem weiterzuverbreiten. Gleichzeitig stiehlt die Malware weitere Daten und übermittelt sie an ihren C&C-Server. Außerdem nutzt sie den Zugriff auf die Bedienungshilfen, um dem Benutzer die Deinstallation der Anwendung zu erschweren.

==> Als typischer Banking-Trojaner ist FluBot darauf ausgelegt, Kreditkarteninformationen und Zugangsdaten abzuschöpfen, sodass die Cyberkriminellen nicht nur Geld stehlen, sondern auch sämtliche Konten ihrer Opfer leer räumen können. Im Folgenden finden Sie eine Übersicht der Symbole von Apps, die FluBot nachahmt.

Bildquelle: Bitdefender

FluBot läuft zwar nicht unter iOS, doch wenn iPhone-Besitzer einen infizierten Link aufrufen, warten auch hier Phishing-Versuche und Abofallen auf sie. Im Beispiel unten zeigen wir, wie ein typischer Umfragebetrug aussehen kann. Die Opfer werden aufgefordert, einige wenige Marktforschungsfragen zu beantworten, um garantiert ein iPhone 13 zu erhalten.

Bildquelle: Bitdefender

Fast ganz Europa im Visier

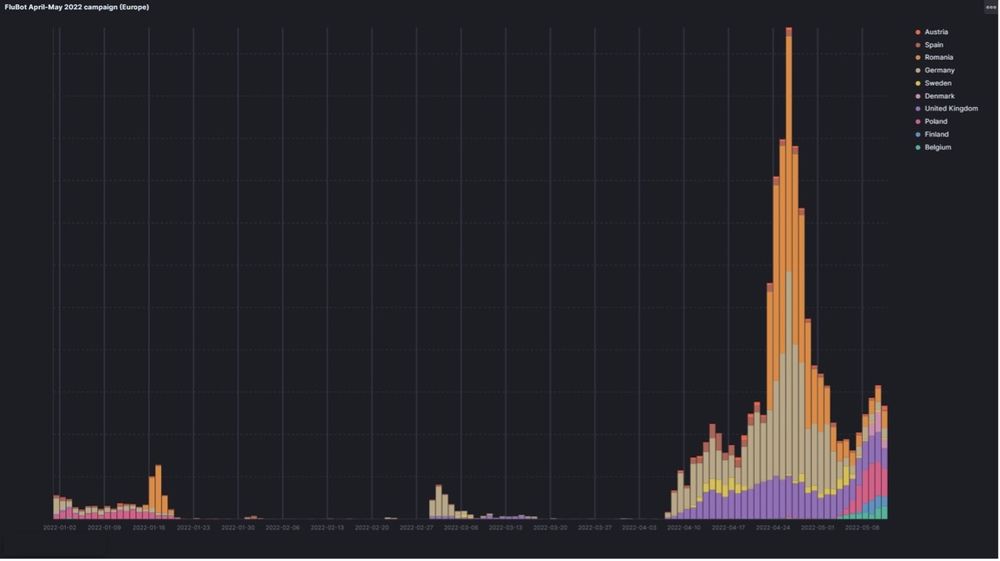

Nach der Osterkampagne in Rumänien begann Bitdefender, die FluBot-Aktivitäten europaweit genauer zu überwachen. Im April und Mai konnte so einen merklicher Anstieg beobachtet werden.

Zunahme der FluBot-Aktivitäten (Europa). Bildquelle: Bitdefender

Diese Beobachtungen decken sich mit Berichten nicht nur aus Rumänien, sondern auch aus Finnland. Finnland erlebt gerade seine zweite große Welle von FluBot-Angriffen in nur sechs Monaten. In beiden Kampagnen waren die Nachrichten auf das Zielland zugeschnitten und auch sprachlich auf einem höheren Niveau, was darauf hindeutet, dass die Betreiber von FluBot mehr Zeit und Aufwand investieren, um mehr Menschen zu erreichen, sowohl im Bezug auf die genutzte Plattform als auch die Sprache.

Zunahme der FluBot-Aktivitäten in Finnland. Bildquelle: Bitdefender

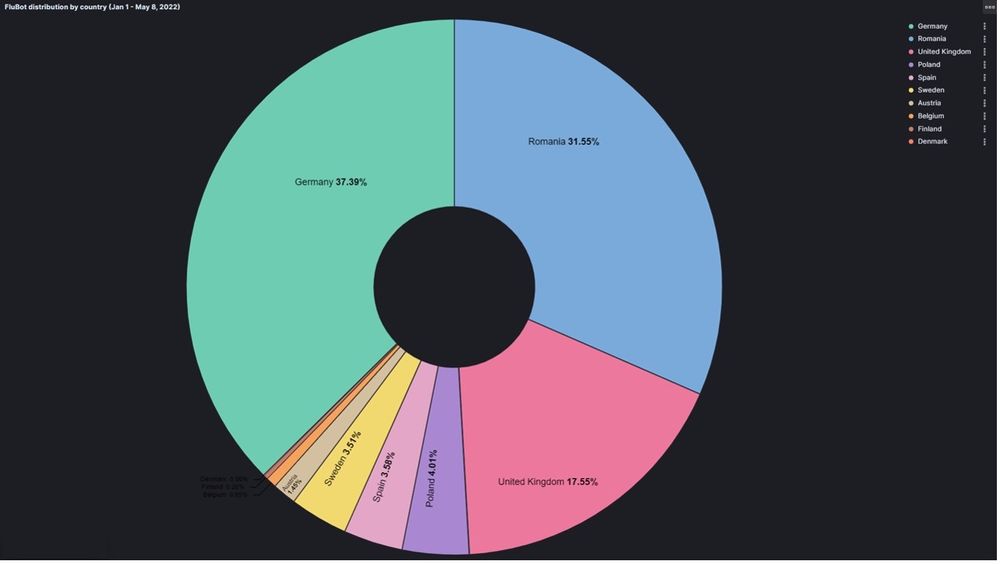

Diesmal ist fast ganz Europa im Visier der koordinierten Aktion der FluBot-Betreiber, die sich vor allem gegen Deutschland, Rumänien, das Vereinigte Königreich, Polen, Spanien, Schweden, Österreich, Finnland und Dänemark richtet. Rumänien und Deutschland sind in dieser erneuten FluBot-Kampagne mit einem Anteil von 69 % jedoch bei weitem am stärksten betroffen, wie die nachstehende Grafik zeigt.

Am häufigsten betroffene Regionen. Bildquelle: Bitdefender

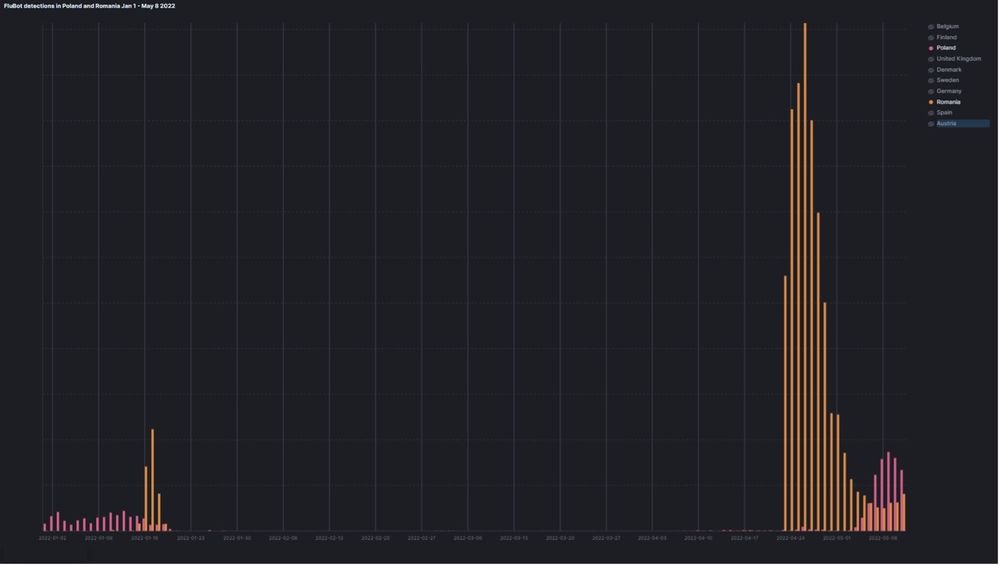

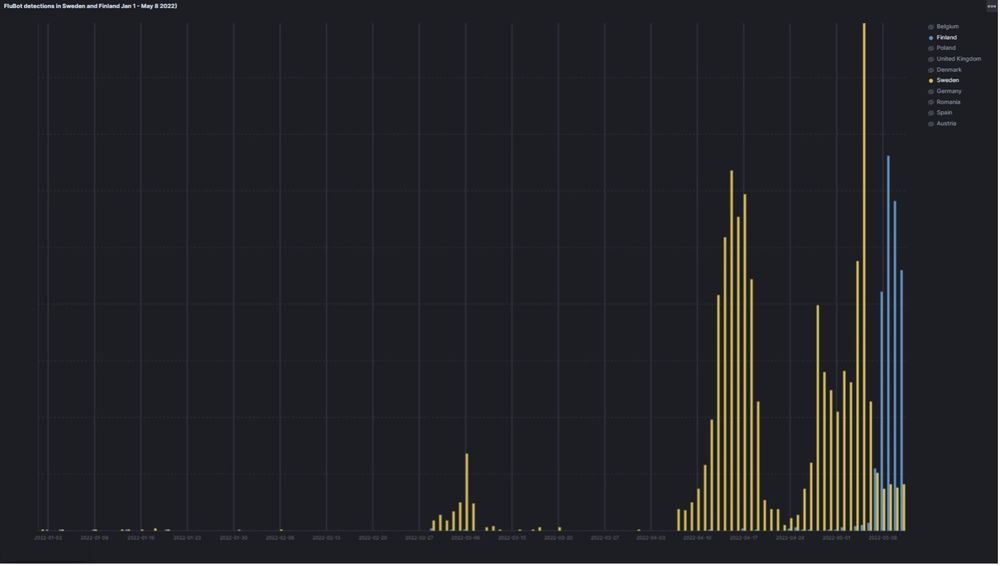

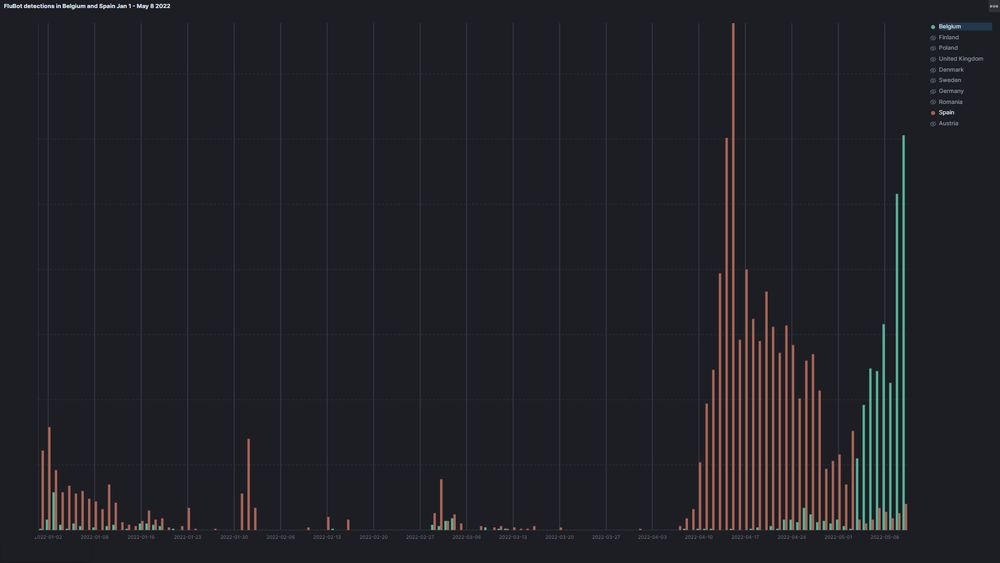

Obwohl mehrere Regionen gleichzeitig angegriffen wurden, zeigt der direkte Vergleich zufälliger Länderpaare deutlich, dass die Angriffsspitzen nicht deckungsgleich sind. Das lässt darauf schließen, dass von Anfang an sehr gezielte, lokalisierte Kampagnen programmiert wurden.

So begannen die Entdeckungen in Polen zu dem Zeitpunkt zuzunehmen, als die Angriffe in Rumänien langsam abflachten.

Ein ähnliches Bild zeigt sich in Finnland und Schweden: Hier gingen die Entdeckungen in Schweden zurück, als die Kampagne in Finnland an Fahrt aufnahm.

Weitere Beispiele für dieses Muster finden sich in Belgien und Spanien.

Insgesamt liegt der Schluss nahe, dass die FluBot-Betreiber auf kleinere, aber dafür auf die Zielregion besser zugeschnittene Kampagnen setzen.

FluBot wird uns dieses Jahr vermutlich weiter begleiten

Trotz der Verhaftung mehrerer Personen, die verdächtigt werden, die Malware zu betreiben, haben sich die FluBot-Kampagnen in letzter Zeit sogar noch verstärkt. In Zukunft ist also mit weiteren Angriffswellen zu rechnen. Man könnte angesichts dieses aggressiven Vorgehens sogar davon sprechen, dass FluBot dazu beiträgt, das Bewusstsein für Smishing als Angriffsmethode zu schärfen. Wir bei Bitdefender setzen uns gleich an mehreren Fronten dafür ein, das Bewusstsein für diesen Social-Engineering-Angriffsvektor zu schärfen.

Angesichts der erneuten Zunahme an FluBot-Aktivitäten, empfiehlt Bitdefender Nutzern dringend, eine Sicherheitslösung zu installieren, die nicht nur FluBot, sondern allgemein alle Social-Engineering-Versuche zur Verbreitung von Malware erkennen kann. Ihre Sicherheitsanwendung muss in der Lage sein, dem Problem zuvorzukommen.

Mit der neuen Funktion zur Betrugswarnung vereitelt Bitdefender Mobile Security for Android Smishing-Attacken, bevor Nutzer überhaupt Gelegenheit haben, mit den schädlichen Inhalten zu interagieren.

Bitdefender Mobile Security for iOS schützt iPhone-Nutzer vor den gegen sie gerichteten Kampagnen der FluBot-Betreiber und hält sie zuverlässig vor allen eingehenden Links fern, die versuchen, sie per Phising oder anderen Betrugsmethoden zu täuschen.

tags

Autor

The meaning of Bitdefender’s mascot, the Dacian Draco, a symbol that depicts a mythical animal with a wolf’s head and a dragon’s body, is “to watch” and to “guard with a sharp eye.”

Alle Beiträge sehenJetzt sofort Top Beitrag

Spionagesoftware Pegasus nutzte bei letzten Angriffen auf zivilgesellschaftliche Ziele neuartige Exploits

April 26, 2023

Sicheres Online-Trading? Mit diesen Cybersicherheitstipps kein Problem

März 24, 2023

Wird Ihr Netflix-Konto vielleicht auch schon im Darkweb angepriesen? So schützen Sie es

August 26, 2021

Schad-Apps rund um das Thema Impfungen: So immunisieren Sie Ihr Android-Gerät

Mai 12, 2021

FOLLOW US ON SOCIAL MEDIA

Das könnte Sie auch interessieren

Bookmarks