Anschuldigung von Sicherheitsforschern: SDK spioniert iPhone-Nutzer aus und stiehlt Werbeeinnahmen

Sicherheitsforscher haben bösartiges Verhalten in einem Software Development Kit (SDK) beobachtet, das von über 1.200 Anwendungen in Apples App Store verwendet wird, mit einer monatlichen Nutzerzahl von insgesamt rund 300 Millionen. Die Forscher gehen davon aus, dass das SDK Werbeeinnahmen stiehlt und Benutzerdaten auf von seinen Entwicklern kontrollierten Servern speichert.

Das SDK, das von den Snyk-Experten „SourMint“ getauft wurde, wird vom chinesischen Anbieter mobiler Werbeplattformen Mintegral bereitgestellt. Es enthält angeblich Schadcode, der Benutzeraktivitäten ausspionieren kann, indem es URL-basierte Anfragen von Apps protokolliert, die das SDK zur Generierung von Werbeeinahmen nutzen.

„Diese Aktivität wird auf einem Server eines Drittanbieters protokolliert und könnte möglicherweise persönlich identifizierbare Informationen (PII) und weitere sensible Daten enthalten“, so die Synk-Forscher in einem Blog-Beitrag. „Darüber hinaus meldet der Schadcode im SDK in betrügerischer Weise Benutzerklicks auf Anzeigen, wodurch potenzielle Einnahmen von konkurrierenden Anzeigennetzwerken und in einigen Fällen vom Entwickler/Publisher der Anwendung gestohlen werden.“

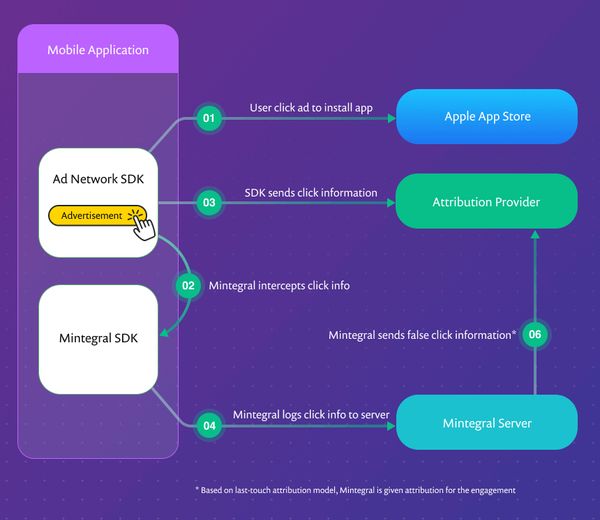

Nach Angaben der Sicherheitsforscher macht sich Mintegral dabei zwei Methoden zunutze, um Einnahmen von konkurrierenden Werbenetzwerken zu stehlen. Zum einem, indem es für sich Klicks in Anspruch nimmt, die nicht auf eine über Mintegral angezeigte Anzeige erfolgt sind. Auf diesem Wege erzielt das SDK Werbeeinahmen, die eigentlich einem anderen Anzeigennetzwerk zustehen.

„Dies scheint das Hauptziel dieser Schadfunktion zu sein“, so die Sicherheitsforscher.

Die zweite Methode ist weniger direkt. Das Forscherteam argumentiert, dass das Entwickler- bzw. Vermittler-SDK möglicherweise erkennt, dass Mintegral gegenüber anderen Werbenetzwerken besser abschneidet, und Mintegral infolgedessen bevorzugt genutzt wird. Zudem könnten konkurrierenden Werbenetzwerken auch dann Einnahmen entgehen, wenn Mintegral nicht zur Platzierung von Anzeigen verwendet wird, da der Schadcode Klicks abfängt, selbst wenn der Dienst nicht für die Anzeigenschaltung aktiviert ist.

„In diesen Fällen werden die Werbeeinnahmen, die über ein konkurrierendes Anzeigennetzwerk an den Entwickler oder Publisher hätten gehen müssen, erst gar nicht an den Entwickler ausgezahlt“, so die Forscher weiter.

Doch das ist offenbar längst nicht alles, was das Mintegral SDK so perfide macht. Es enthält mutmaßlich auch eine Reihe von Anti-Debugging-Schutzmechanismen.

„Im Code gibt es eine spezielle Routine, die versucht, festzustellen, ob das Telefon gerootet ist und ob irgendeine Art von Debugger- oder Proxy-Tools zum Einsatz kommen. Findet sie Hinweise auf eine Beobachtung, passt die SDK ihr Verhalten in dem offensichtlichen Versuch an, ihr schadhaftes Verhalten zu verschleiern. Dies kann auch dazu beitragen, dass das SDK Apples App-Prüfprozess unbemerkt durchlaufen konnte“, so die Sicherheitsforscher.

Den vollständigen Bericht finden Sie hier. Die Forscher liefern auch einen ihrer Meinung nach zwingenden Beweis dafür, dass das SDK mehr Daten abgreift als es sollte, so unter Umständen auch persönlich identifizierbare Informationen. Der Bericht umfasst zudem technische Details zu dem Exploit sowie zu möglichen Gegenmaßnahmen.

Erwähnenswert ist, dass Mintegral das SDK auch für Android-Entwickler anbietet. Nach Angaben des Snyk-Teams liegt der Schadcode jedoch nur in der iOS-Version des SDKs vor.

tags

Autor

The meaning of Bitdefender’s mascot, the Dacian Draco, a symbol that depicts a mythical animal with a wolf’s head and a dragon’s body, is “to watch” and to “guard with a sharp eye.”

Alle Beiträge sehenJetzt sofort Top Beitrag

Spionagesoftware Pegasus nutzte bei letzten Angriffen auf zivilgesellschaftliche Ziele neuartige Exploits

April 26, 2023

Sicheres Online-Trading? Mit diesen Cybersicherheitstipps kein Problem

März 24, 2023

Wird Ihr Netflix-Konto vielleicht auch schon im Darkweb angepriesen? So schützen Sie es

August 26, 2021

Schad-Apps rund um das Thema Impfungen: So immunisieren Sie Ihr Android-Gerät

Mai 12, 2021

FOLLOW US ON SOCIAL MEDIA

Das könnte Sie auch interessieren

Bookmarks