Informationen zum Schutz von VDI-Umgebungen mit VMware Horizon View, vShield und GravityZone SVE

Bitdefender GravityZone ermöglicht die transparente Darstellung der allgemeinen Sicherheitslage und globalen Sicherheitsbedrohungen im Unternehmen und gibt Benutzern die vollständige Kontrolle über die integrierten Sicherheitsdienste, die alle virtuellen oder physischen Desktops, Server und mobilen Geräten schützen. Alle Bitdefender-Lösungen für die Unternehmenssicherheit werden in der GravityZone über eine einzige zentrale Konsole verwaltet. In diesem Control Center können Benutzer in Übereinstimmung mit den verschiedenen Rollen im Unternehmen auf die Steuerungs- und Berichtsfunktionen sowie die Benachrichtigungsdienste zugreifen.

Dieser Artikel beschreibt, wie man die virtuelle Desktop-Infrastruktur (VDI) in einer VMware-Umgebung mit VMware Horizon View, vShield Endpoint und GravityZone Security for Virtualized Environments schützen kann.

Überblick

VMware Horizon View liefert Desktop-Services über Ihr Rechenzentrum, um Endbenutzern mehr Freiheit zu geben und Verwaltung und Steuerung der IT zu ermöglichen.

Bitdefender GravityZone Security for Virtualized Environments (SVE) ist ein vollumfängliche Sicherheitslösung für virtualisierte Rechenzentren, die virtualisierte Server und Desktops auf Windows, Linux und Solaris zuverlässig schützt.

Sicherheits-Serverist eine dedizierte virtuelle Maschine, die als Remote-Scan-Server dient und den Großteil der Malware-Schutz-Funktionen von Virenschutz-Clients dedupliziert und zentralisiert. Bitdefender Tools ist die Komponente, die auf den zu schützenden virtuellen Maschinen installiert wird.

GravityZone SVE kann mit vShield Endpoint in VMware-Umgebungen eingesetzt werden.

Bei Installation in VMware vSphere-Umgebungen nutzt SVE die Integration mit vShield Endpoint für die agentenlose Malware-Selbstprüfung. vShield Endpoint lagert die Malware-Schutz-Prozesse des Agenten an den dedizierten Sicherheits-Server aus.

Mit Hilfe des auf dem ESXi-Host installierten vShield-Endpunkt-Treibers und des vShield Thin Agent, der von den VMware-Tools auf jeder VM installiert wird, kann der Sicherheits-Server jede Gast-VM scannen und bietet so einen agentenlosen Dienst.

Voraussetzungen

Zur Verwendung von vShield Endpoint Thin Agent muss sichergestellt werden, dass die virtuelle Gastmaschine auf einer unterstützten Windows-Version installiert wurde. Hier eine Liste der für vShield Endpoint unterstützten Windows-Betriebssysteme:

- Windows XP (32-bit)

- Windows Vista (32-bit)

- Windows 7 (32-bit, 64-bit)

- Windows 8 (32-bit, 64-bit) (nur vSphere 5.5)

- Windows 2003 (32-bit, 64-bit)

- Windows 2003 R2 (32-bit, 64-bit)

- Windows 2008 (32-bit, 64-bit)

- Windows 2008 R2 (32-bit, 64-bit)

- Windows 2012 (32-bit, 64-bit) (nur vSphere 5.5)

Bitte beachten Sie:

- Windows 8 und Windows 2012 werden zwar als Gast-Betriebssysteme in vSphere 5.5 unterstützt, dies gilt jedoch nicht für das ReFS-Dateisystem.

- Stellen Sie sicher, dass es sich sowohl beim Thin Agent als auch bei der virtuellen Maschine um 32- bzw. 64-Bit Versionen handelt.

- Windows 2012 R2 und Windows 8.1 werden aktuell nicht als Gastbetriebssysteme für vShield Endpoint unterstützt.

- Der SCSI-Controller wird nur für Version 1.0 von vShield Endpoint benötigt, stellen Sie also sicher, dass auf der virtuellen Gastmaschine ein SCSI-Controller für vShield Endpoint 1.0 installiert wurde. Für spätere Versionen von vShield Endpoint wird kein SCSI-Controller benötigt.

Voraussetzungen

Für das mit vShield integrierte GravityZone SVE müssen die folgenden Voraussetzungen erfüllt sein:

- ESXi-Host;

- vCenter Server;

- vShield Manager mit installierten vShield Endpoint;

- Installation von vShield Thin Agent auf dem Golden Image;

- Verfügbarkeit des GravityZone-SVE-Dienstes im Control Center;

- der Sicherheits-Server (VMware mit vShield) wurde auf jedem ESXi-Host bereitgestellt.

Zum Schutz von Linux-VMs müssen Sie Bitdefender Tools auf diesen Systemen bereitstellen, um die Malware-Schutz-Prozesse an den Sicherheits-Server auszulagern.

Mit dem vShield Endpoint Thin Agent sind ausschließlich Datei-Scans möglich. Benutzer werden nicht über potenzielle Virenaktivitäten oder an Dateien vorgenommenen Aktionen wie z.B. deren Löschung informiert.

Bei der Verwendung von GravityZone SVE in VMware-Umgebungen mit vShield muss ein Sicherheits-Server auf jedem ESXi-Host bereitgestellt werden.

Informationen zum Schutz der VDI-Umgebungen

Gehen Sie folgendermaßen vor, um die VDI-Umgebungen zu schützen:

-

Integrieren Sie das Control Center mit dem vCenter:

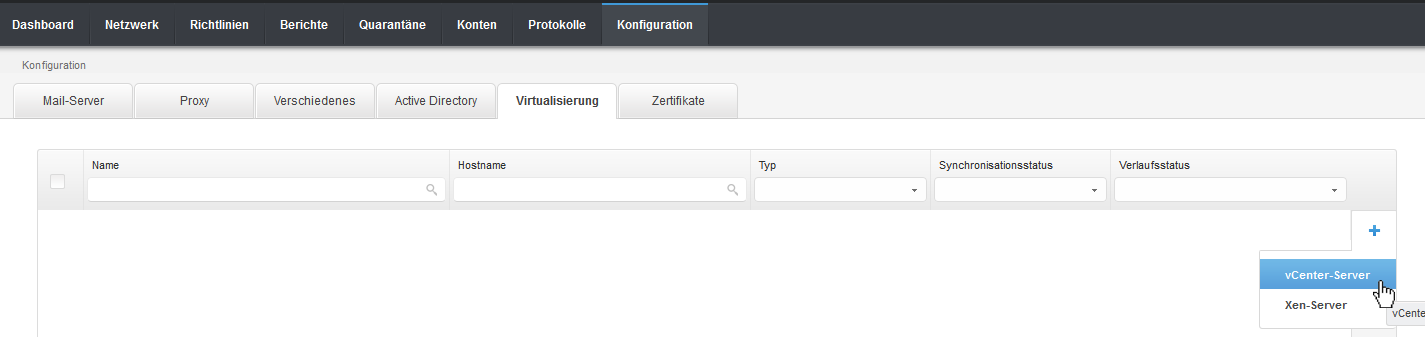

- Öffnen Sie das GravityZone Control Center.

- Öffnen Sie die Konfiguration.

- Klicken Sie auf den Reiter Virtualisierung.

-

d. Klicken Sie auf die Schaltfläche

Hinzufügen auf der rechten Seite der Tabelle und wählen Sie dann vCenter Server aus dem Menü.

Hinzufügen auf der rechten Seite der Tabelle und wählen Sie dann vCenter Server aus dem Menü.

-

Installieren Sie den Sicherheits-Server auf den ESXi-Hosts.

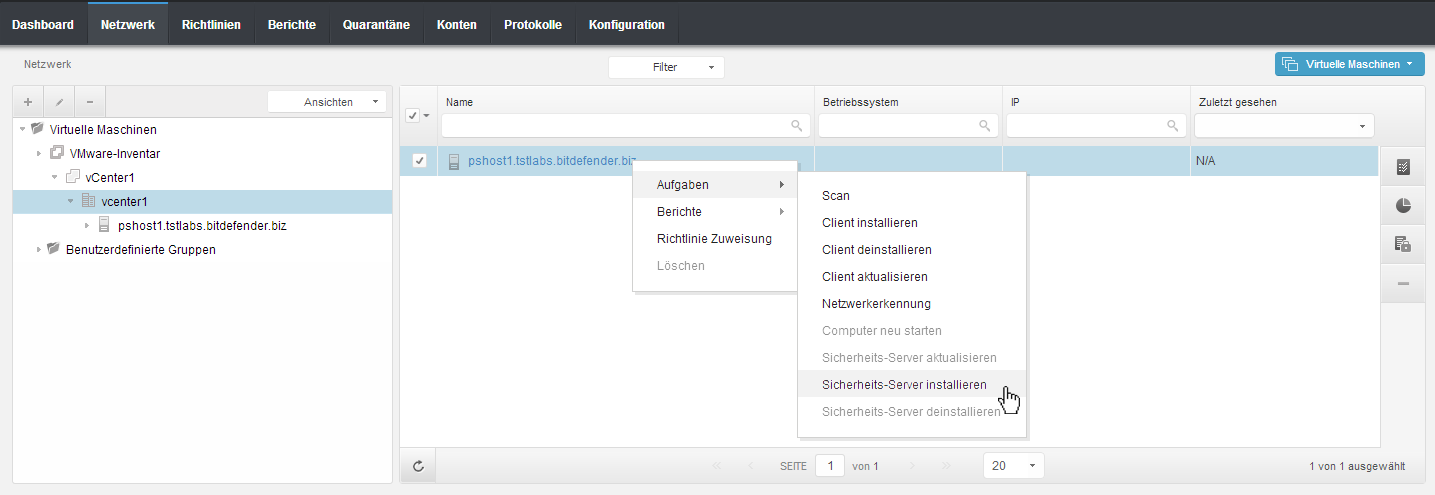

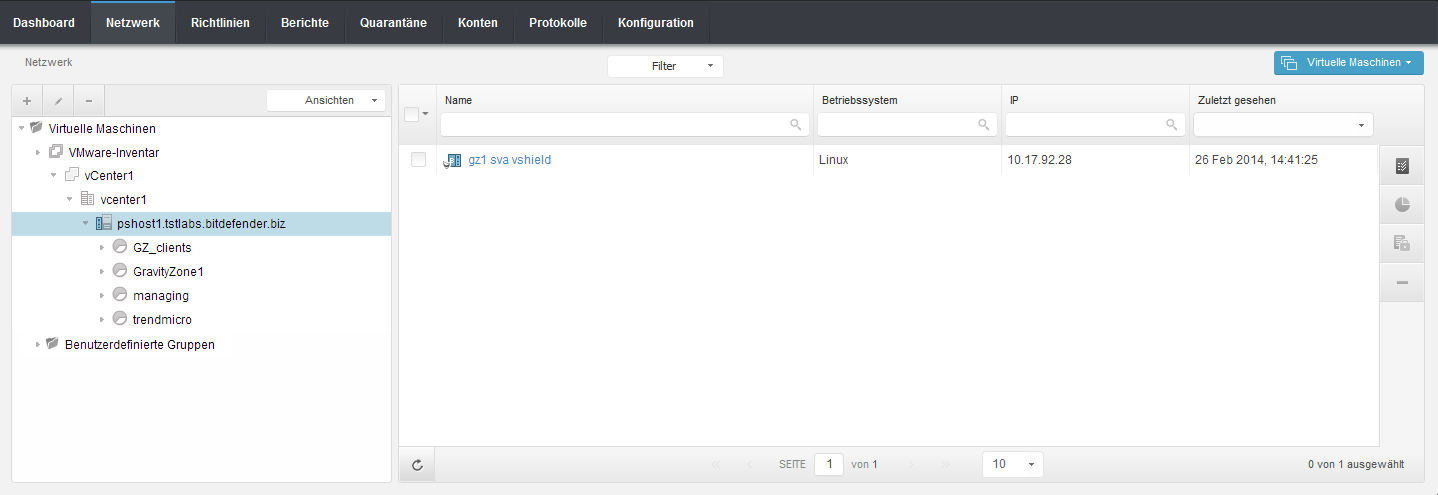

- Öffnen Sie die Netzwerkübersicht und wählen Sie den Dienst Virtuelle Maschinen.

- Wählen Sie die Hosts aus, auf denen Sie den Sicherheits-Server bereitstellen.

-

Öffnen Sie mit einem Rechtsklick das Kontextmenü und klicken Sie dann auf Aufgaben > Sicherheits-Server installieren. Das Fenster für die Sicherheits-Server-Installation erscheint.

-

Wählen Sie im Bereich Allgemein eine der folgenden Optionen aus:

-

Gemeinsame Einstellungen für alle Sicherheitsserver verwenden. Wenn Sie bei der Bereitstellung mehrerer Server-Instanzen diese Option auswählen, müssen alle Ziel-Hosts auf den gleichen Speicher zugreifen und identische Hardware-Spezifikationen haben. Zudem werden alle Sicherheits-Server Teil des gleichen Management-Netzwerksegments und automatisch über DHCP konfiguriert.

Bitte beachten Sie: Stellen Sie bei Verwendung von DHCP sicher, dass alle den Sicherheits-Servern zugewiesenen IPs reserviert sind.

- Jeden Sicherheitsserver einzeln konfigurieren. Mit dieser Option können Sie für jede Sicherheits-Server-Einstellung unterschiedliche Werte festlegen.

-

Gemeinsame Einstellungen für alle Sicherheitsserver verwenden. Wenn Sie bei der Bereitstellung mehrerer Server-Instanzen diese Option auswählen, müssen alle Ziel-Hosts auf den gleichen Speicher zugreifen und identische Hardware-Spezifikationen haben. Zudem werden alle Sicherheits-Server Teil des gleichen Management-Netzwerksegments und automatisch über DHCP konfiguriert.

- Klicken Sie auf Weiter.

-

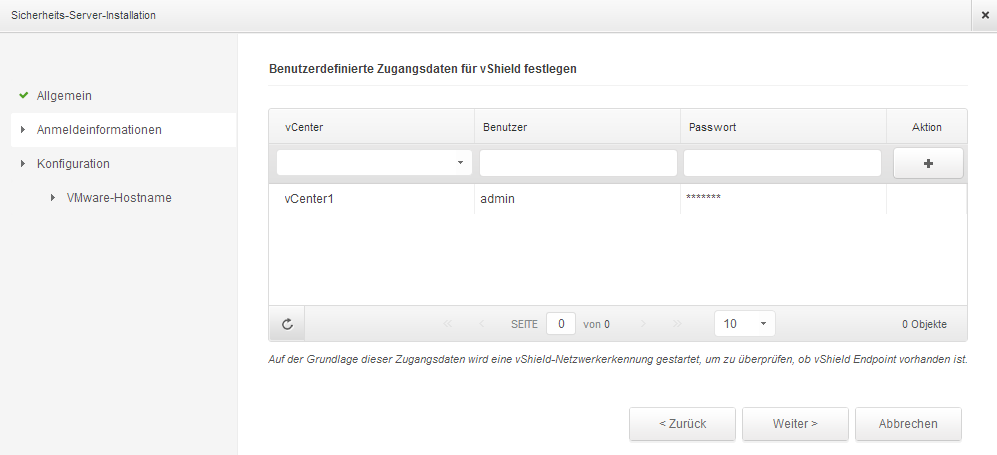

Wählen Sie im Bereich Anmeldeinformationen den vCenter Server aus, der die Hosts verwaltet, und geben Sie die Administrator-Anmeldeinformationen für die vShield-Manager-Instanz ein, die mit diesem vCenter Server integriert ist.

-

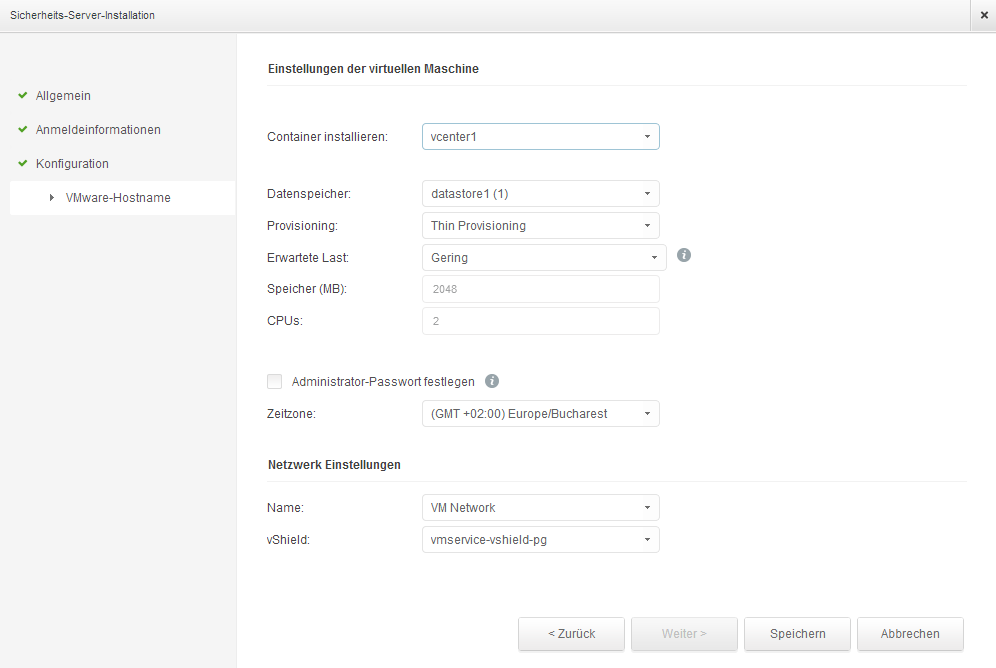

Klicken Sie auf Weiter, um die Sicherheits-Server-Instanzen zu konfigurieren:

- Name – Der Name des Sicherheits-Servers, der im VMware-Inventar angezeigt werden wird.

- Container installieren – der übergeordnete vCenter-Server-Container für den neuen Sicherheits-Server.

- Provisioning – die Art der VMDK-Speicherzuweisung.

- Erwartete Last – die Zuweisung der Hardware-Ressourcen. Bei Auswahl von Benutzerdefiniert kann der Administrator die zugewiesenen CPU- und Speicherressourcen genau festlegen.

- Administrator-Passwort festlegen – zum Zeitpunkt der Bereitstellung können Sie das Root-Passwort des Sicherheits-Servers ändern. Wird diese Option nicht ausgewählt, erhält das Root-Konto das Standardpasswort. Dieses kann später nur über die VM-Konsole geändert werden.

- Zeitzone – Einstellung der jeweiligen Zeitzone. Die Uhr wird automatisch über den NTPD-Dienst synchronisiert.

- Netzwerk-Einstellungen – die Einstellungen des VM-Management-Netzwerks.

-

Falls Sie unterschiedliche Einstellungen für Ihre Sicherheits-Server verwenden, klicken Sie nach Abschluss der Konfiguration auf Weiter, um mit der nächsten Instanz fortzufahren, andernfalls klicken Sie bitte auf Speichern, um die Bereitstellungsaufgabe zu starten.

Bitte beachten Sie: Sie können den Fortschritt der Bereitstellungsaufgabe unter Netzwerk > Aufgaben verfolgen. Den Aufgabenstatus können Sie über den entsprechenden Link in der Status-Spalte überprüfen. Hat die Bereitstellungsaufgabe den Status Wird ausgeführt 100% erreicht, wird der neue Sicherheits-Server eingeschaltet und der Boot-Vorgang gestartet. Dieser kann bis zu 3 Minuten in Anspruch nehmen. Die Bereitstellungsaufgabe zeigt den Status Fertig an, sobald sich der Management-Agent auf dem Sicherheits-Server das erste Mal mit GravityZone synchronisiert hat. So wird dem Administrator mitgeteilt, dass der neue Sicherheits-Server jetzt einsatzbereit ist.

-

Legen Sie eine virtuelle Maschine (z.B. mit Windows 7) mit allen von den Benutzern benötigten Programmen an.

Bitte beachten Sie: Für VMware-Umgebungen mit vShield können Sie den agentenlosen Schutz nutzen. -

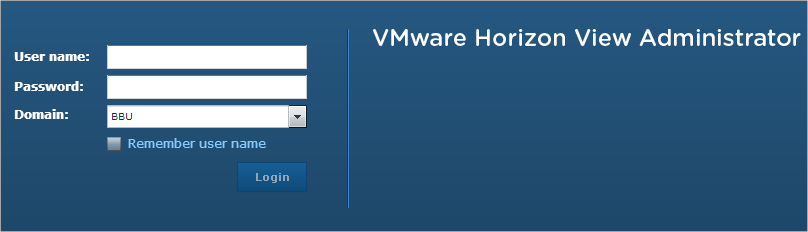

Konfigurieren Sie den VMware Horizon View: Verbinden Sie sich mit dem VMware Horizon View Administrator und legen Sie die Pools für die VDIs an.

-

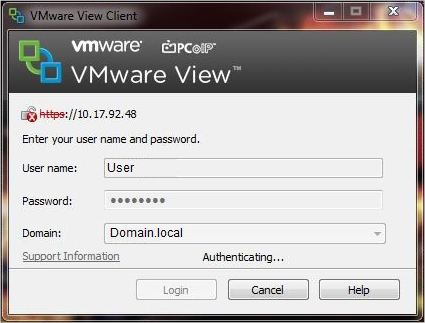

Wurde VMware Horizon View konfiguriert und versucht ein Benutzer, sich über einen VMware View Client mit einer VDI zu verbinden, werden neue virtuelle Desktops angelegt.

-

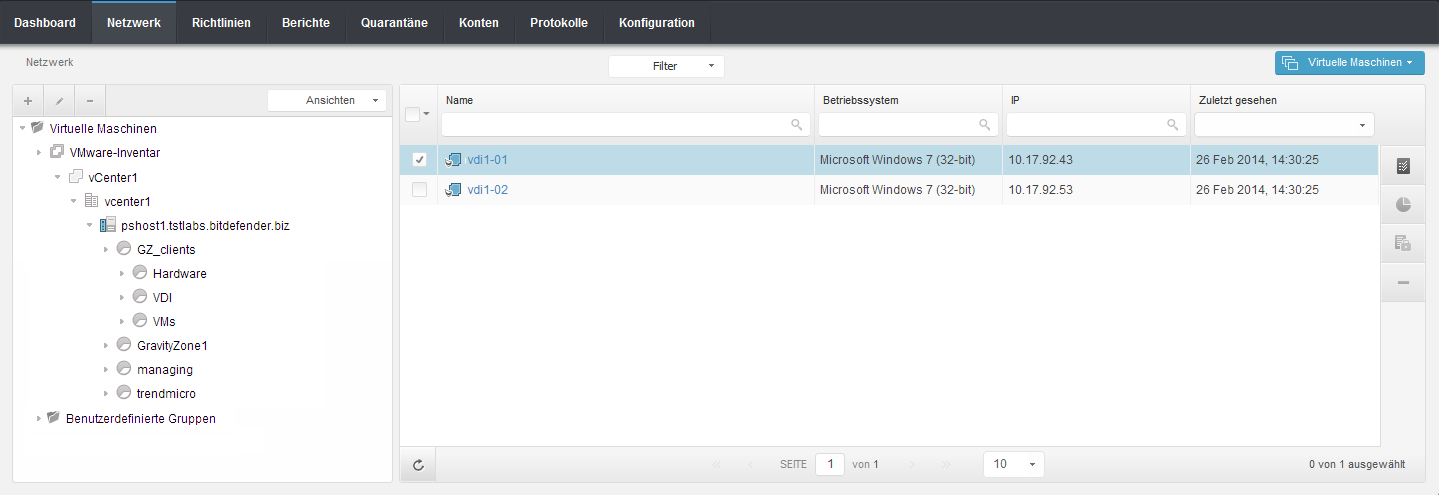

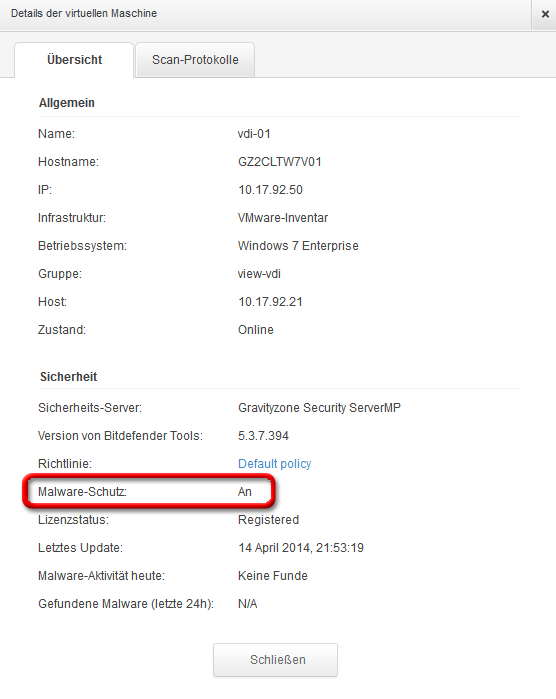

Alle VDIs aus dem VMware Horizon View werden geschützt.

Um sicherzustellen, dass alle VDIs geschützt werden, können Sie folgende Prüfungen durchführen:

-

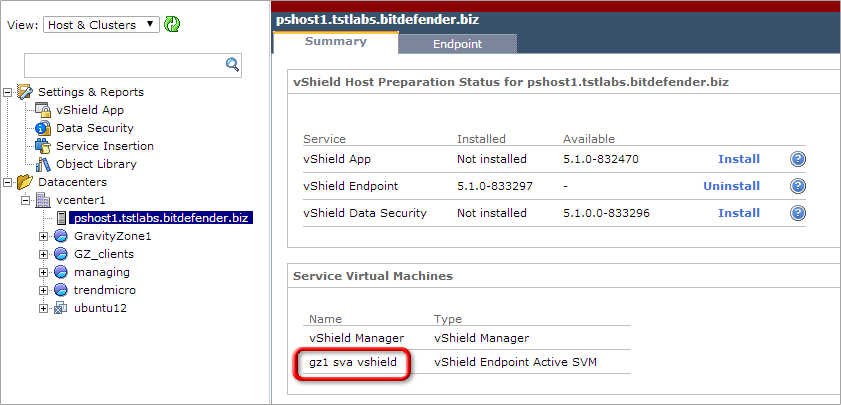

Überprüfen Sie, ob der GravityZone-Sicherheits-Server im vShield Manager registriert ist:

- Öffnen Sie die Web-Konsole des vShield Managers.

-

Im Reiter Summary des Hosts sollten Sie unter Service Virtual Machines den Namen des Sicherheits-Servers sehen.

-

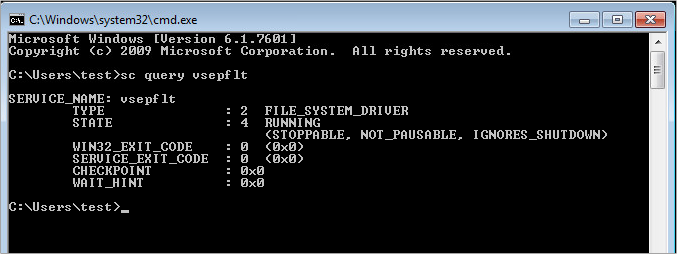

Überprüfen Sie, ob der vShield Thin Agent ausgeführt wird:

- Öffnen Sie eine VDI.

-

Führen Sie den folgenden Befehl in einem cmd-Fenster aus:

sc query vsepflt -

Sie sollten das folgende Ergebnis erhalten:

-

- Nutzen Sie den EICAR-Test, um zu überprüfen, ob die VDI geschützt ist:

- Kopieren Sie die 68-Byte-Zeichenfolge in eine .txt-Datei und speichern Sie sie.

- Ist die VDI geschützt, wird diese .txt-Datei beim nächsten Öffnen leer sein. Zudem werden die Berichte und Diagramme im Control-Center-Dashboard sowie in der Berichtsübersicht das Vorliegen von Malware auf der VDI anzeigen.

-

Überprüfen Sie, ob der GravityZone-Sicherheits-Server im vShield Manager registriert ist:

Australia:

(+61) 1300 888 829, (+61) 385 956 732

Australia:

(+61) 1300 888 829, (+61) 385 956 732 Canada:

(+1) 647 977 5827, (+1) 647 367 1846

Canada:

(+1) 647 977 5827, (+1) 647 367 1846  Deutschland:

(+49) 2304 9993004

Deutschland:

(+49) 2304 9993004  España:

(+34) 937 370 223

España:

(+34) 937 370 223

France:

+33(0)184070660

France:

+33(0)184070660  New

Zealand: (+64) 0800 451 786

New

Zealand: (+64) 0800 451 786  Osterreich:

(+49) 2304 9993004

Osterreich:

(+49) 2304 9993004  România:

(+40) 21 264 1777, (+40) 374 303 077

România:

(+40) 21 264 1777, (+40) 374 303 077  Schweiz:

(+49) 2304 9993004

Schweiz:

(+49) 2304 9993004  United

States: (+1) 954 414 9621, (+1) 954

281 4669

United

States: (+1) 954 414 9621, (+1) 954

281 4669  United

Kingdom: (+44) 2036 080 456, (+44) 2080 991 687

United

Kingdom: (+44) 2036 080 456, (+44) 2080 991 687  WorldWide: (+40) 31 620 4235,

(+40) 374 303 035

WorldWide: (+40) 31 620 4235,

(+40) 374 303 035