Rovnix auf der Spur

Domain-Generation-Algorithmus

Der DGA (Domain-Generation-Algorithmus) generiert alle 3 Monate 5 bzw. 10 Domains. Das bedeutet, dass 5 bzw. 10 Domains für jede der folgenden Monatsgruppen generiert werden:

· Januar, Februar, März

· April, Mai, Juni

· Juli, August, September

· Oktober, November, Dezember

Es kommen pro Jahr also 20 bzw. 40 Domain-Namen infrage. Die Anzahl der generierten Domains hängt von der DGA-Version ab.

Die Domain-Namen werden gebildet durch das Zusammenfügen von Wörtern oder der ersten Worthälfte, Voraussetzung ist nur, dass der Name der Domain mindestens 12 und höchstens 23 Zeichen enthält. Sowohl die Wörter im Domain-Namen als auch die Top-Level-Domain werden pseudozufällig aus bereitgestellten Listen ausgewählt. Sichergestellt wird diese Zufälligkeit durch eine festen numerischen Ausgangswert und das Jahr und die Monate, für die die Domains generiert werden.

Die Liste der Worte wird aus einer öffentlich zugänglichen Textdatei gezogen, bei der die Wahrscheinlichkeit sehr gering ist, dass ihr Inhalt in Zukunft geändert wird, so zum Beispiel die Unabhängigkeitserklärung der USA, die GNU Lesser General Public License, RFC-Dokumente (Request for Comments) und Spezifikationen. Um für die Wortlisten infrage zu kommen, dürfen sie nur Buchstaben enthalten und müssen mindestens 3 Zeichen lang sein. Vor der Verwendung werden alle Buchstaben in Kleinbuchstaben umgewandelt.

Verschiedene Versionen der Malware greifen auf verschiedene Dateien zur Auswahl der Wörter zu. Interessanterweise nutzen die Versionen, die Großbritannien ins Visier nehmen, die US-amerikanische Unabhängigkeitserklärung als Quelle.

So lauten die Domain-Namen, die von der ersten Version des DGA für die Monate Januar, Februar und März 2014 generiert wurden:

· theseforbiddentandthe.eu

· allsuchsuchreturned.com

· landslegisrighthumble.eu

· consentrulerallpretended.net

· humthethcertainevi.com

· theunhasthatinestthmust.net

· otheovtheeatci.net

· eathapublishtthe.eu

· whichdepositoryswath.cn

· dissolutionsconvufrom.com

Domains, auf die das Sinkhole-Verfahren angewandt wurde

Bisher konnten wir das Sinkholing auf je eine Domain der 6 von uns in freier Wildbahn gefundenen Versionen anwenden. In der folgenden Tabelle sind der Startwert, die Wortdatei und die verwendeten Top-Level-Domains für jede Version angegeben.

| t

ttDomain |

t

ttStartwert |

t

tt |

t

ttTLDs |

| t

tttaxes[entfe].net |

t

tt0x35678930 |

t

tt |

t

ttcom net biz cn eu |

| t

ttdissour[entfe].biz |

t

tt0xEDBA8930 |

t

tt |

t

ttcom net biz ru eu |

| t

ttbufa[entfe].tk |

t

tt0xEDBA8930 |

t

tt |

t

ttnet com biz ru tk |

| t

ttoperation[entfe].eu |

t

tt0xCE728930 |

t

tt |

t

ttcom net biz ru eu |

| t

ttyouorig[entfe].de |

t

tt0xEDBA8930 |

t

tt |

t

ttcom net de tk ru |

| t

ttspecific[entfe].biz |

t

tt0xEDBA8930 |

t

tt |

t

ttnet com biz ru tk |

Die Mehrzahl der Domains sind für die Bots auch weiterhin gültig. So haben die letzten vier Domains in der unten stehenden Tabelle nur zwei Wochen lang Anfragen empfangen, sind aber in den darauf folgenden zwei Monaten weiterhin zum Empfang bereit. Aus diesem Grund wird erwartet, dass die Anzahl der infizierten Bots, die mit ihnen Kontakt aufnehmen, auch weiterhin stark zunehmen wird, wie es bereits bei den ersten zwei Domains der Fall war.

| t

ttDomain |

t

ttSinkholing-Datum |

t

ttBetroffene Länder |

t

ttGesamtzahl der gemeldeten Infektionen |

| t

tttaxes[entfe].net |

t

tt4. August 2014 |

t

ttNiederlande, Frankreich, Belgien |

t

tt27.455 |

| t

ttdissour[entfe].biz |

t

tt10. September 2014 |

t

ttGroßbritannien |

t

tt129.754 |

| t

ttbufa[entfe].tk |

t

tt14. Oktober 2014 |

t

ttBulgarien |

t

tt11.441 |

| t

ttoperation[entfe].eu |

t

tt22. Oktober 2014 |

t

ttPolen |

t

tt10.055 |

| t

ttyouorig[entfe].de |

t

tt22. Oktober 2014 |

t

ttBulgarien |

t

tt1.630 |

| t

ttspecific[entfe].biz |

t

tt22. Oktober 2014 |

t

ttBulgarien |

t

tt3.394 |

Es ist jedoch bereits offensichtlich, welche Länder ins Visier genommen werden. Das zeigt sich schon darin, dass die Anzahl der gemeldeten Infektionen für das am meisten infizierte Land weit über der Anzahl für das am zweithäufigsten betroffene Land liegt. Beachten Sie zur Veranschaulichung bitte die 5 am häufigsten infizierten Länder für jede Version.

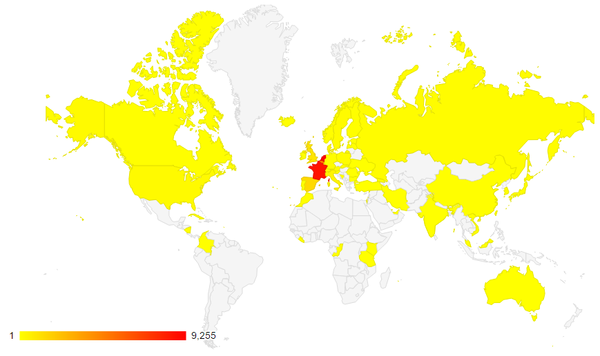

Die folgenden Abbildungen zeigen die Anzahl der gemeldeten Infektionen für jedes Land mit Blick auf die Top 5 für jede Version ab dem Sinkholing-Datum. Beachten Sie wie die verschiedenen Kampagnen verschiedene Länder ins Visier nehmen.

Kampagne 1 (Niederlande, Frankreich und Belgien)mit taxes[entfe].net

Die 5 am häufigsten infizierten Länder:

Die 5 am häufigsten infizierten Länder:

· 1. Niederlande 9255 (33,70 %)

· 2. Frankreich 8574 (31,22 %)

· 3. Belgien 5017 (18,27 %)

· 4. Spanien 1377 (5,01 %)

· 5. Großbritannien 960 (3,49 %)

Kampagne 2 (Großbritannien) mit dissour[entfe].biz

Die 5 am häufigsten infizierten Länder:

· 1. Großbritannien 113051 (87,12 %)

· 2. Islamische Republik Iran 5258 (4,05 %)

· 3. Italien 846 (0,65 %)

· 4. USA 838 (0,64 %)

· 5. Deutschland 738 (0,56 %)

Kampagne 3 (Polen) mit operation[entfe].eu

Die 5 am häufigsten infizierten Länder:

Die 5 am häufigsten infizierten Länder:

· 1. Polen 9894 (98,39 %)

· 2. Niederlande 44 (0,43 %)

· 3. Belgien 18 (0,17 %)

· 4. Frankreich 15 (0,14 %)

· 5. Spanien 13 (0,12 %)

Kampagne 4 (Bulgarien)

Die 5 am häufigsten infizierten Länder:

· 1. Bulgarien: 10124 (88,48 %)

· 2. Polen: 804 (7,02 %)

· 3. USA 127 (1,11 %)

· 4. Deutschland 57 (0,49 %)

· 5. Japan 57 (0,49 %)

youorig[entfe].de

Die 5 am häufigsten infizierten Länder:

· 1. Bulgarien: 911 (55,88 %)

· 2. Deutschland 361 (22,14 %)

· 3. Kroatien 123 (7,54 %)

· 4. Thailand 113 (6,93 %)

· 5. Japan 44 (2,69 %)

specific[entfe].biz

Die 5 am häufigsten infizierten Länder:

· 1. Bulgarien: 2990 (88,09 %)

· 2. USA 84 (2,47 %)

· 3. Tschechische Republik 82 (2,41 %)

· 4. China 69 (2,03 %)

· 5. Japan 65 (1,91 %)

Kommunikationsprotokoll

Die letzte Kampagne scheint auch die neueste zu sein, da sie die einzige ist, bei der die an den Command-and-Control-Center-Server gesendeten Daten zunächst verschlüsselt werden, bevor das Base64-Verfahren angewandt wird. Bei den Daten der anderen drei Kampagnen kommt nur das Base64-Verfahren zum Einsatz.

Es gibt drei verschiedenen Arten von Anfragen:

· 1. Der Konfigurationsbericht wird erstellt durch eine Anfrage nach der Vorlage: GET /c[random].php?[random]=[data] Die folgenden sind Beispiele für Konfigurationsberichtsanfragen:

o GET /cyxvlupmo.php?ufdmvtuyo=aIEtGpd9MKhBWZUUrwvelPSuJwdK1bOFcMrnzy4

IgqImVLq02QOcWRvKAmwvPwoI9uugxXMuF88lV0WSHnXxLjZ+XTOIYWyGKkHLvf1oraf

UYvtJMepRhQh9QCQEs9HFalVWBHKtzvJyGAl5INBHTt==

o GET /cvqxk.php?ocobnw=ktTqj88vJuAjSxtF4HOZsorLbs2N8Rju8E2X3tsXSKbp5r

82UARWCQwZpqruc8rXjoEh5tzYSqUnr4oS3NC/Fbljpes/gI1fjcLzLYWJ7qgUJ6COXh

w5gKQ1PqpfqHVhLsCvGjninwHSN15Hz7jYX7==

o GET /cmvo.php?hoayb=u0FGQmsrxiBs3Bnv5XqzhutXHNUOL/sGTjsrnM/Dvm1RHOzH

c4IMKCg/vjs2Fapn3BoVN6ikcPbII7HvVKsz5IPIen1W4HlrGEpdsmexiEkXzQtMpzle

HfWR+MtG8sPgfdvZsO7hEkuWyjaGlOTfru==

· 2. Das Hochladen von Daten wird mit einer POST-Anfrage im folgenden Format durchgeführt: POST /d[random].php?[random]=[data] Die folgenden sind Beispiele für Anfragen zum Hochladen von Daten:

o POST /dnif.php?hpeup=XgbxB7thEb2GwjnpgZAf/FeQvhmXS8+ab49SE/KVXHrY+rch

mvd50q+u7MPeW/sTgx4IXyNkJjD++60SYnAuFFBUVOOtOAweXgyrGtHvwKaf4G0E+drz1

wCfu1wuvMiHs4XFysfTsYbTdMSDPz5QMj==

o POST /dsvcxt.php?cxwojcg=HwzlB1erUEdqX1KNVt5weqVMO8Vppsz/QYYtD/+M9SVt

LoyYIpkVH/P9tf6KGWWH8Q4a0eqmZgNvyMZebTmiHgDPnbDoT6RKzzVE55NTmj22Zw66q

3iuf5mIyzPYS31NDfmu1aKr59v8ms6vPIGs1o==

o POST /dxkxonav.php?ndicride=28pa1PWvBnTgKwbghiIRrz3q1dEuyI5kwNA/q8nQ3

WeXG7393r/i5/Pcl2GFtrDalo2sFqSER+GyU9tATyFLo7CCvO4HYK7lnzWiKCoFio/X8N

c3kRURcTBqUA/kdzT8q72FTWArmzUo2knUwX6hQ3==

· 3. Eine Aufgabenanfrage besteht aus einer GET-Anfrage: GET /t[random]?[random]=[data] Die folgenden sind Beispiele für Anfragen für Aufgabenanfragen:

o GET /ttckr.php?cnhl=dwI547qlLTfweO3KK9o1FFKAX5jndBzbwfY+qFXcOybdtjVn

E4bygKLvPMc6bS4zXuCvSCvmkSCcKZetwZWzrAEXwOpHB/jjVT57xd/PDG8iQCWgarhj

4kLrGu4/Omqeha2BdXPOZqS+W8MQMBIhRB==

o GET /tslqspk.php?xahmbb=0m40k6goMx3P0QG5TsNl6OQve7IrQ53JcmBbq4MN

MlgbAamjs5Aqo4JPOoKg9jkC04LcIkNtfLikE1qirX/YzRzIyvEEqd3kEByG2FI773KK

s2PXEsH+cxqv64fhd75gfPOVOFfIBo8ixYvP2rygs7==

o GET /tcnulkckj.php?lfekhw=ZC+d+1r9DLI1CdFep0hUkdCYmXH+udC1BVpccJ

68XOBGqV85I/lk1GjZ4fNpRCcGkVzEAyg6d1fuuL0sjeoICc+kDdEloVjI5ixRedBM0y

/cpBGQ1iufyFMJs92CTJIT/JsquRMckxso7WG2IUfmNk==

Mit diesen Verfahren kann die Malware Filter für den Datenverkehr / Signaturen umgehen.

Im Falle von nicht verschlüsselten Anfragen können wir eine Base64-Decodierung auf das [Daten]feld anwenden und die Informationen extrahieren. So wird die Konfigurationsanfrage

· GET /cjbgaahoi.php?syeiv=YXlicGpvYWZmPWdodXllaHBxJnZlcnNpb249MjEyMzA5

JnVzZXI9ZGYwZGU1NjRkNGEyMjNiMDI2NGQ0ODA3M2JiOTU2YmUmc2VydmVyPTEyJmlkP

TcxMjg4OSZjcmM9MmUxZWZmNjMmd2RhdGE9MjAxNDEwMjk=

zu

· aybpjoaff=ghuyehpq&version=212309&user=df0de564d4a223b0264d48073bb956be&

server=12&id=712889&crc=2e1eff63&wdata=20141029

während die Aufgabenanfrage

· POST /txlv.php?hldf=d2N0Z3FhZmY9Z3JmbGd4aiZ2ZXJzaW9uPTIxMjMwOSZ1c2Vy

PWRjZDRjMDFiOTMxNGQ2OTAzZDc4Nzc2YWY4NGUyZmRjJnNlcnZlcj0xMiZpZD03MTI4

ODkmY3JjPTQ0Y2VkOTUmd2RhdGE9MjAxNDEwMjk=

aus

·

tags

Autor

The meaning of Bitdefender’s mascot, the Dacian Draco, a symbol that depicts a mythical animal with a wolf’s head and a dragon’s body, is “to watch” and to “guard with a sharp eye.”

Alle Beiträge sehenJetzt sofort Top Beitrag

Spionagesoftware Pegasus nutzte bei letzten Angriffen auf zivilgesellschaftliche Ziele neuartige Exploits

April 26, 2023

Sicheres Online-Trading? Mit diesen Cybersicherheitstipps kein Problem

März 24, 2023

Wird Ihr Netflix-Konto vielleicht auch schon im Darkweb angepriesen? So schützen Sie es

August 26, 2021

Schad-Apps rund um das Thema Impfungen: So immunisieren Sie Ihr Android-Gerät

Mai 12, 2021

FOLLOW US ON SOCIAL MEDIA

Das könnte Sie auch interessieren

Bookmarks